- info@hackbysecurity.com

- +34605 237 826

Hoy voy a ser un poco más espeso, pero poco, vamos con algo de teoría; el término vishing deriva de la unión de dos palabras o términos en inglés "voice" y "phishing"; consiste en la realización de llamadas telefónicas fraudulentas para, normalmente, obtener información personal o sensible; ahora bien, preguntaos, ¿cómo sabéis que cuando os llama u...

5151 Hits

5151 Hits

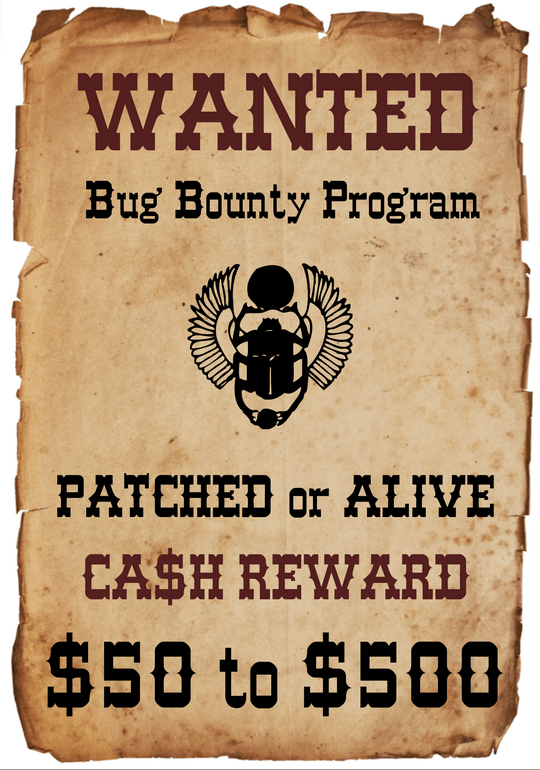

Hola hackers, Hoy vamos a hablar de algo que muchos tenemos claro, pero creo que muchas empresas no, el bug bounty no es un pentesting o una auditoría, sí, ya sabemos que una auditoría también tiene bastantes diferencias con un pentesting, de eso hablamos otro día. El bug bounty nació hace unos cuantos años, allá por los años 80, como una form...

4601 Hits

4601 Hits

¿Otro post de SQL injection? Sí, otro post de SQLi, el motivo es que no aprendemos y siguen apareciendo vulnerabilidades de este tipo, la última que me encontré fue bastante grave, de ahí que vuelva a poner sobre la mesa esta vulnerabilidad, tanto los hackers como los ciberdelincuentes se aprovechan de ella. ¿Qué es el SQL Injection? El...

4520 Hits

4520 Hits

El framework Metasploit es una herramienta de código abierto desarrollada en ruby, podéis incluso añadir vuestros propios desarrollos en ella (si no sabéis como apuntaos a nuestro curso de hacking ético). Esta herramienta es muy utilizada para realizar pentesting, tanto para comprometer sistemas como para obtener datos antes y después de compr...

57471 Hits

57471 Hits

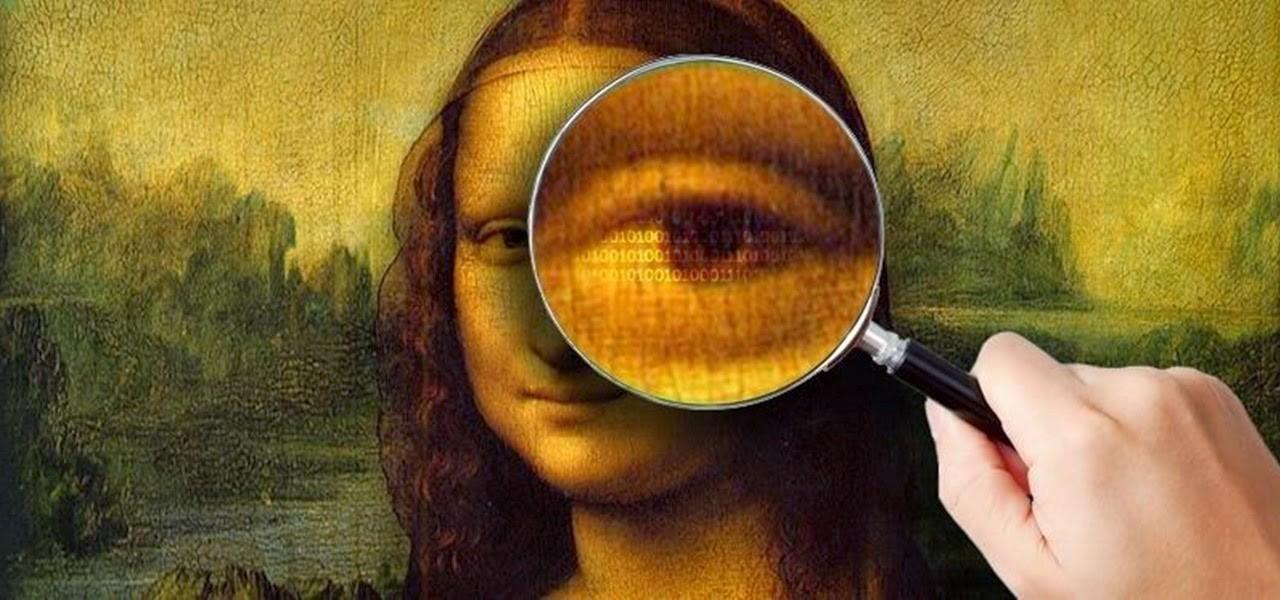

¡Buenas tardes hacker! En el anterior post te expliqué cómo ocultar información dentro de un sistema mediante el uso de los NTFS Alternate Data Streams y en este vamos a cómo ocultar archivos u información dentro de otros utilizando la esteganografía. Puntos que se van a abordar en este post: Nociones básicas de esteganografíaLa maravillosa Steghid...

11495 Hits

11495 Hits

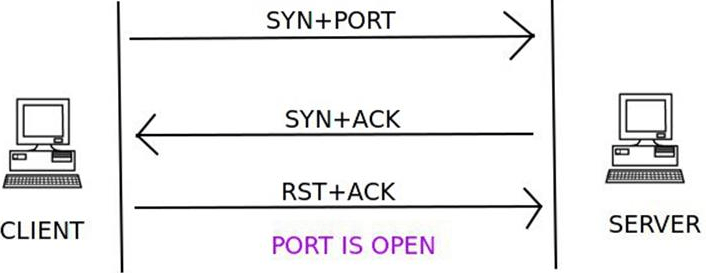

Una de las partes fundamentales tanto del auditor de seguridad o hacker, como del administrador de sistemas, es saber qué pasa en la red, ambos deben buscar vulnerabilidades, pero con distintos objetivos, el primero para decir, "Aquí hay un posible 'agujero', te recomiendo que lo soluciones", el segundo para decir, "Aquí hay un posible 'agujero', t...

5724 Hits

5724 Hits

Hoy nos vamos a hacer eco de un video que se está corriendo por redes sociales y mensajería; en él se escucha una conversación de un programa de televisión con bastante audiencia, en la cual se dice que los estafadores son capaces de hackear nuestro teléfono cuando usamos nuestra linterna o la calculadora, cosa que, si explicasen bi...

3394 Hits

3394 Hits

Os dejo el write up de la máquina Raven de vulnhub, espero que os guste. URL de Vulnhub https://www.vulnhub.com/entry/raven-1,256/ Descripción Debemos acceder como root y encontrar 4 banderas Búsqueda de objetivo Una vez descargada la máquina virtual e iniciada, lo primero que debemos averiguar es la IP; para ello ejecutamos: #nmap -Pn 192.168.39.0...

3817 Hits

3817 Hits

¡Buenas tardes hacker! Hoy vas a ver NTFS Alternate Data Stream (ADS), técnica utilizada para ocultar información y programas dentro de un sistema. Pero ¿para qué sirve ocultar archivos dentro de otros? pues para proteger archivos que quieras que permanezcan ocultos, evitando así que herramientas como los antivirus o anti-malware puedan detectarlos...

6156 Hits

6156 Hits

Hoy dado el estado de alarma en el que vivimos hemos decidido hacer una pequeña entrevista a Fernando Acero, Coronel del Ejército del Aire en la Reserva, CISO y consultor de Ciberseguridad e Inteligencia con una gran trayectoria profesional en el ámbito de la ciberseguridad y que ha luchado y conoce de primera mano el coronavirus, y a Miguel Ángel ...

4013 Hits

4013 Hits

En estos días se suceden comentarios y publicaciones sobre las vulnerabilidades de Zoom con ciertos tintes tremendistas, incluyendo el descubrimiento en la Dark Web de una base de datos con 352 cuentas de acceso a Zoom. Para quienes quieran una respuesta corta y seguir con otro tema, nos tememos que técnicamente debemos contestar un "depende", como...

4560 Hits

4560 Hits

TELETRABAJO EFICIENTE Y SEGURO ¡Buenas tardes a todos! Dada la situación actual que se está viviendo en España y en países vecinos, me decido a escribir este post en aras de mejorar la experiencia de las personas que están empezando a teletrabajar. Yo llevo teletrabajando 2 años ya y, aunque es algo muy cómodo los primeros días, también puede...

2331 Hits

2331 Hits

Está claro que el buscador de Google nos ha facilitado la vida en muchas ocasiones, pero hoy en día cuando nuestros datos tienen valor económico, quizá deberíamos plantearnos qué buscador utilizar. Seguro que te habrás encontrado en la siguiente situación, realizas una búsqueda en Google por curiosidad o por necesidad: viajes, viviendas, formación,...

2302 Hits

2302 Hits

Vamos a ver un truco (o dos) para abrir una shell usando nmap. Nmap es una aplicación utilizada no solo por pentesters o hackers, sino también por administradores de sistemas, por lo que es fácil que nos la encontremos instalada, y además con privilegios de root, pero... ¿sabes que se puede abrir una shell usando nmap? Si está instalada una versión...

2854 Hits

2854 Hits

Instalación de powershell sobre Ubuntu Hola a tod@s, por la necesidad de interactuar entre diferentes ámbitos puede que sea útil instalar varios CLI (Command Line Interface) en un solo sistema, tareas que ya tenemos desarrolladas y funcionan las podemos "portabilizar". Vamos a ver como instalar PowerShell en Ubuntu 19. La verdad es que, desde...

2512 Hits

2512 Hits

Postexplotación – Gathering con PowerShell Buenos días a tod@s. Nuestro objetivo esta vez se trata de la recolección de información de un sistema haciendo uso de un script llamado Gathering, el cual está desarrollado en PowerShell. PowerShell es la línea de comandos basada en .NET Framework, muy flexible y de gran potencia. Gracias a esta línea de...

3297 Hits

3297 Hits